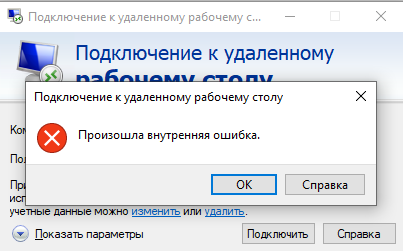

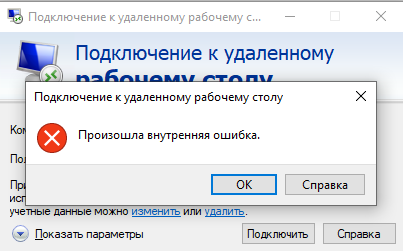

Произошла внутренняя ошибка на Windows серверах

Последнее время выскакивает ошибка на Windows серверах при подключении через RDP:

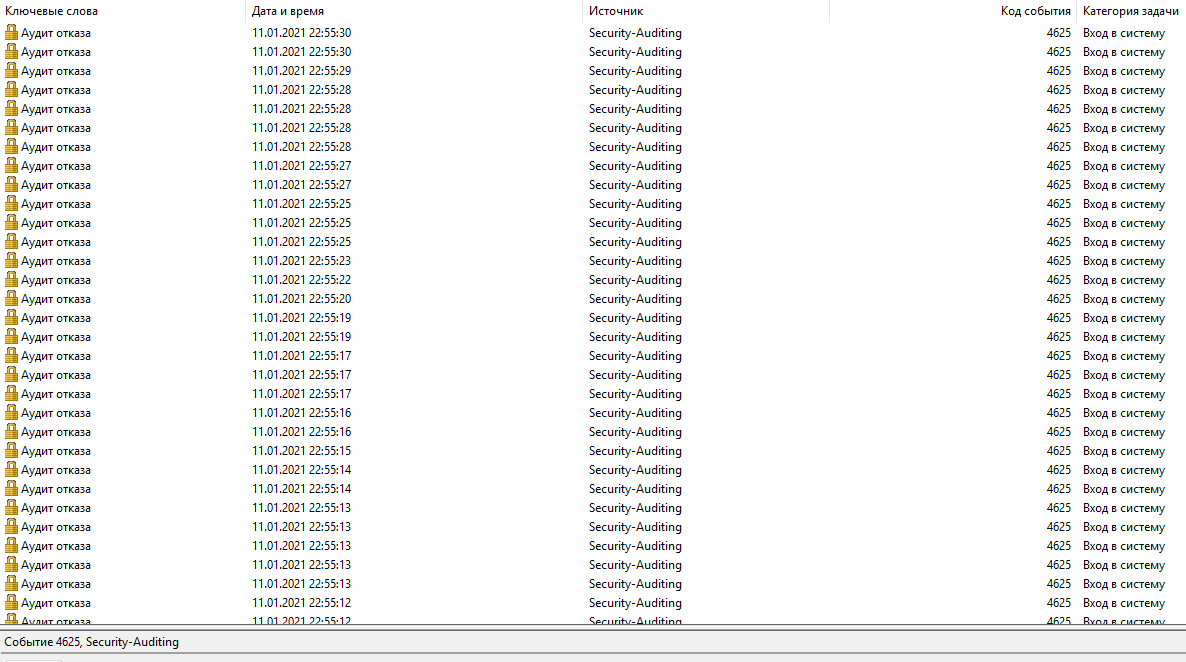

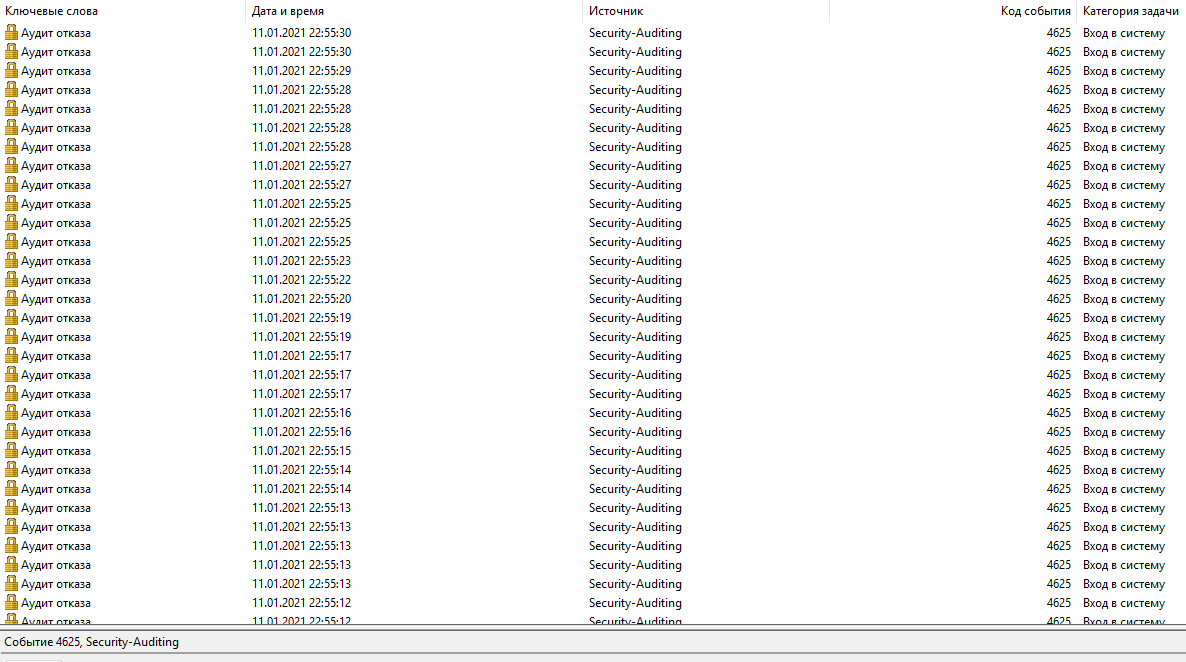

Если попасть все таки на сервер и посмотреть логи входов:

То это жесть просто.

Решение этой проблемы только такое. Это сменить порт RDP на рандомный какой чтобы не лазили на него боты.

Делается это вот так.

Пробуем попасть в промежуток, чтобы заскочить на сервер.

1. Способ

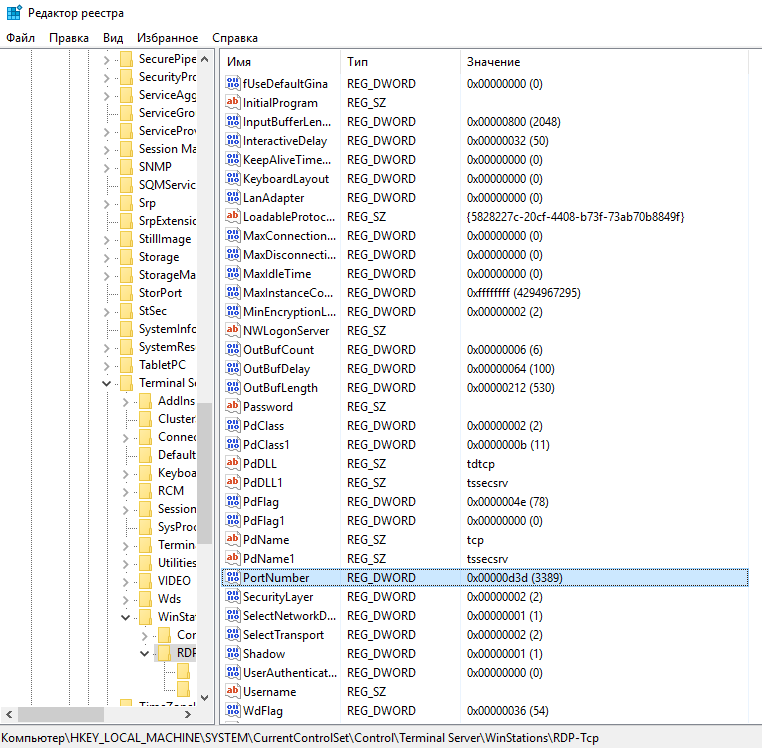

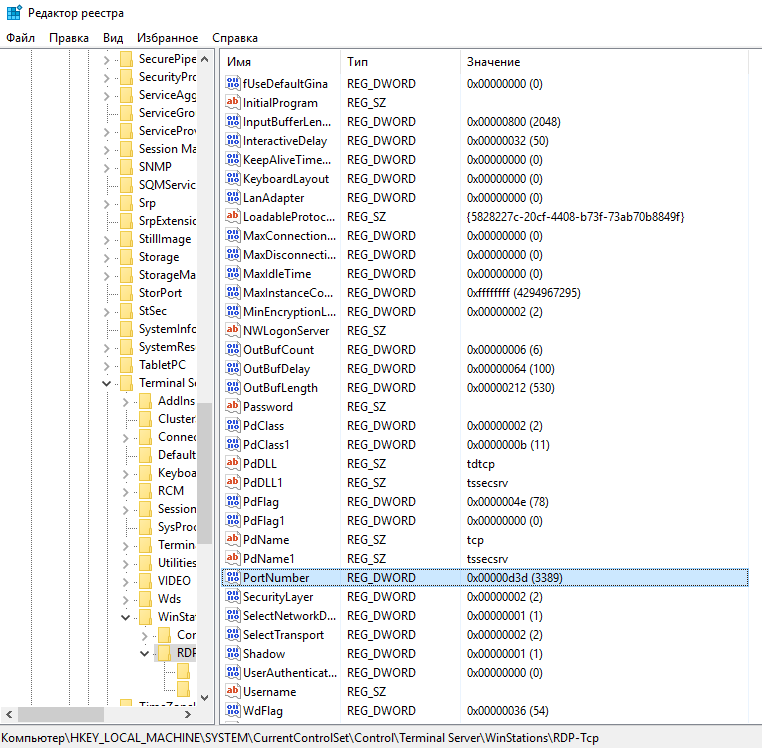

Открываем редактор реестра regedit, через выполнить.

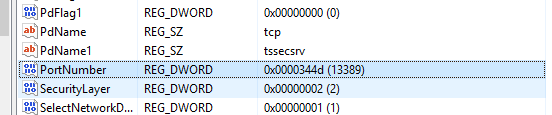

Находим:

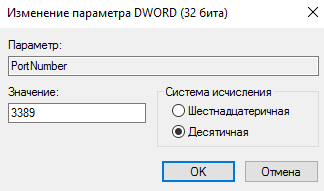

Переключаем в десятичный формат:

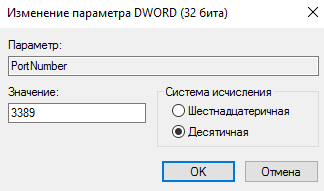

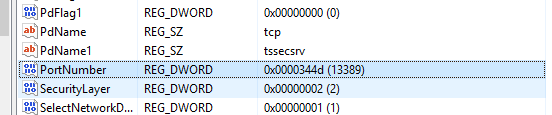

Правим параметр PortNumber:

Теперь порт RDP: 13389. Но есть еще один нюанс, этот порт не должен блокировать Windows Firewall.

Если он отключен ок, а если включен надо добавить правило входящих соединений на протокол TCP на новый порт RDP.

Перезагружаем сервер. Готово

Есть еще разные ограничения по IP для входа и прочее, но это все в другой статье уже будет.

2. Способ

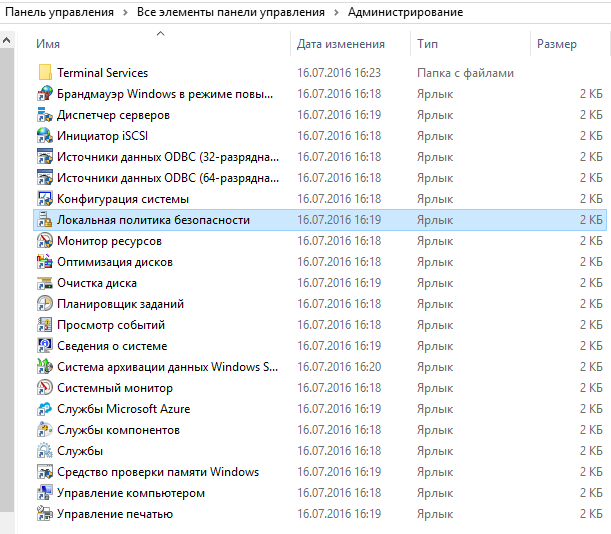

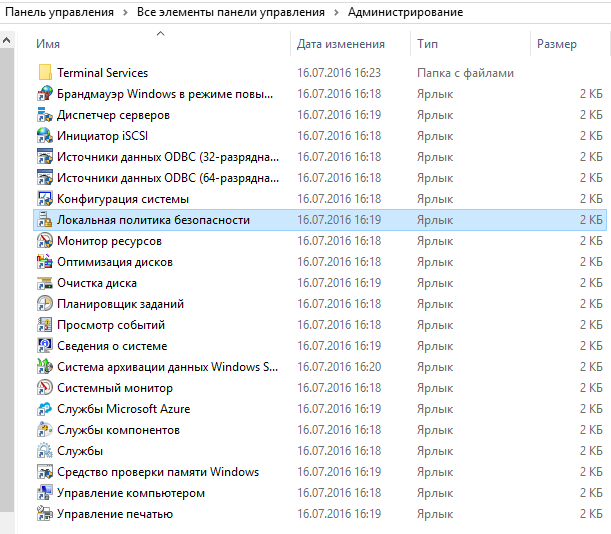

Идем сюда:

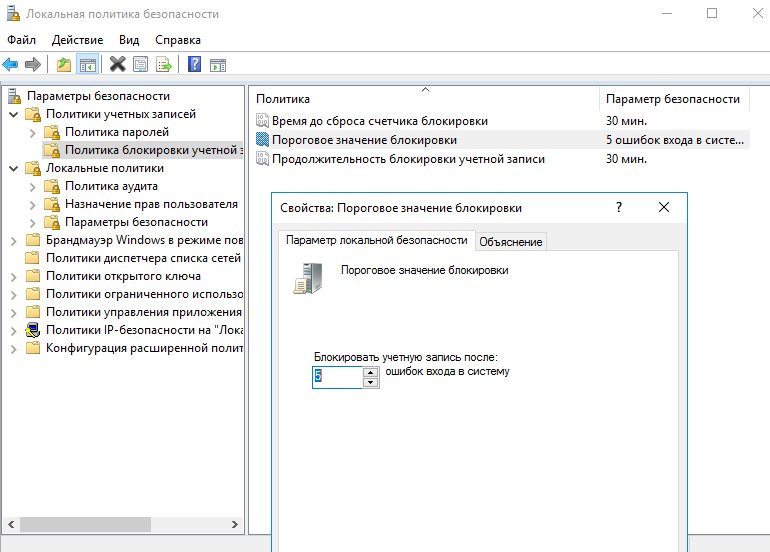

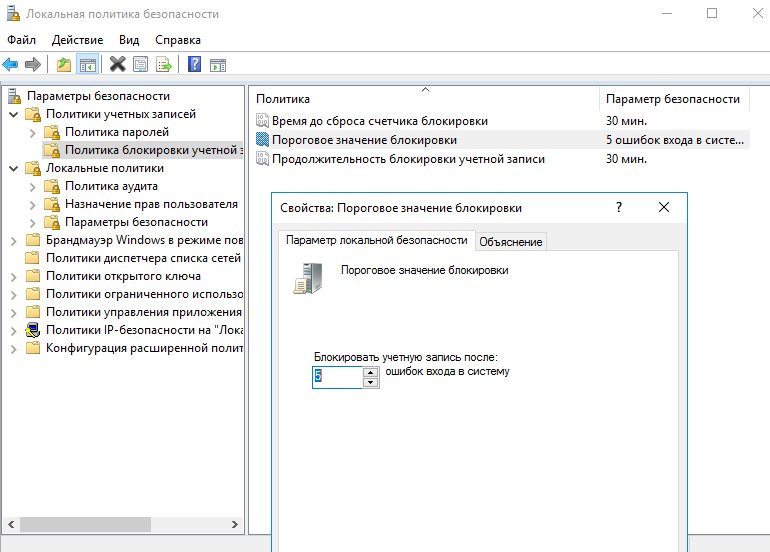

И здесь настраиваем блокировку неудачных подключений:

Так будет банить всех кто подключается с ошибкой. Можно поставить и на дольше чтобы банило. На 12 часов например.

Произошла внутренняя ошибка

rdp error an internal error occurred

Если попасть все таки на сервер и посмотреть логи входов:

То это жесть просто.

Решение этой проблемы только такое. Это сменить порт RDP на рандомный какой чтобы не лазили на него боты.

Делается это вот так.

Пробуем попасть в промежуток, чтобы заскочить на сервер.

1. Способ

Открываем редактор реестра regedit, через выполнить.

Находим:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp

Переключаем в десятичный формат:

Правим параметр PortNumber:

Теперь порт RDP: 13389. Но есть еще один нюанс, этот порт не должен блокировать Windows Firewall.

Если он отключен ок, а если включен надо добавить правило входящих соединений на протокол TCP на новый порт RDP.

Перезагружаем сервер. Готово

Есть еще разные ограничения по IP для входа и прочее, но это все в другой статье уже будет.

2. Способ

Идем сюда:

И здесь настраиваем блокировку неудачных подключений:

Так будет банить всех кто подключается с ошибкой. Можно поставить и на дольше чтобы банило. На 12 часов например.

0 комментариев