Хеллоуинская распродажа Steam 2021

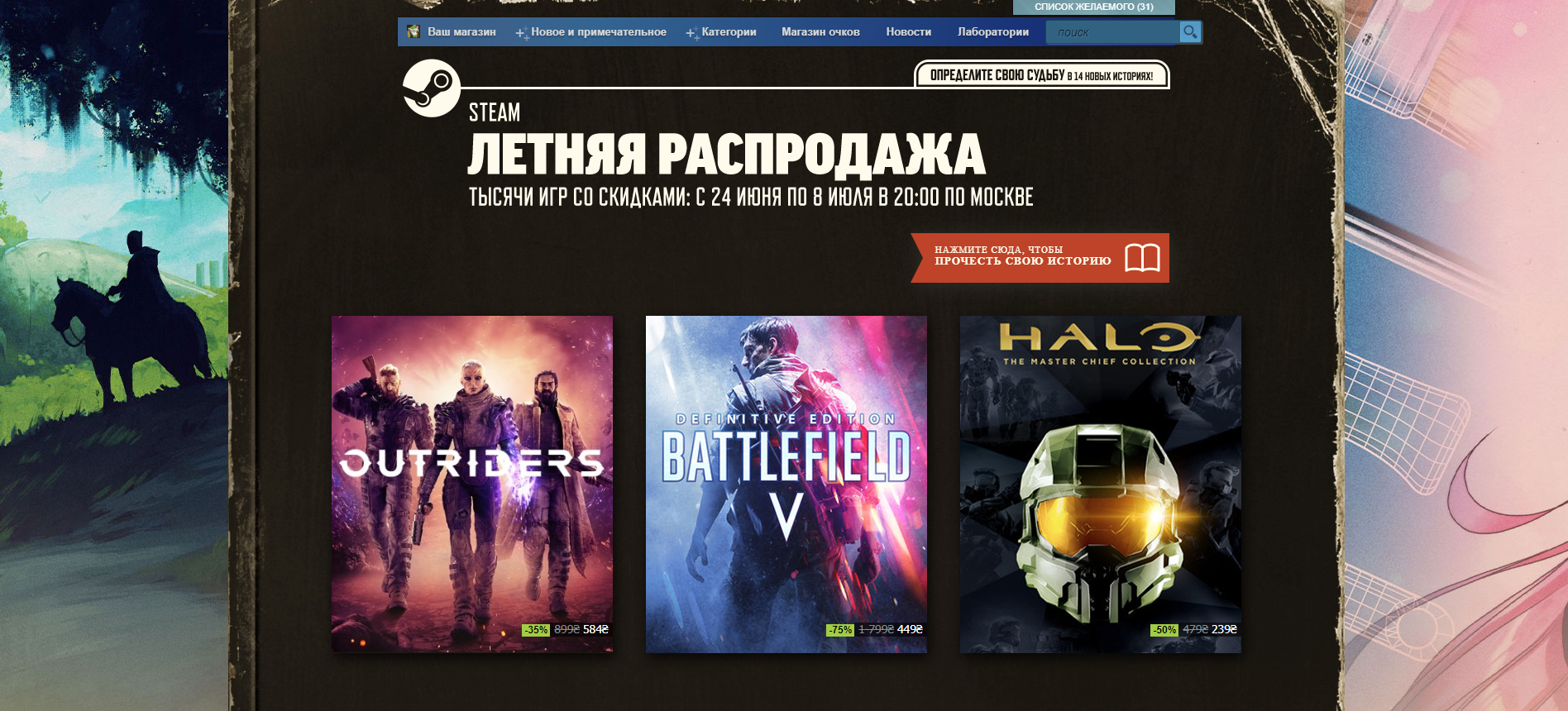

Летняя распродажа Steam 2021

Магазин очков в Steam

Летом 2020 года в Steam появился магазин очков. Теперь за купленные игры начисляются очки и их можно тратить на предметы для профилей.

Читать дальше →

Читать дальше →